Исследователи безопасности обнаружили скрытый механизм подмены расширений в браузере Chrome и других браузерах на основе Chromium без ведома пользователей. Эта технология использует особенности сохранения настроек дополнений, которые обычно записываются в файлы JSON в каталоге AppData.

В этих файлах содержатся данные об установленных расширениях и проверочные коды. Однако специалисты доказали, что можно обойти эти проверки, используя простую и точную запись на диск.

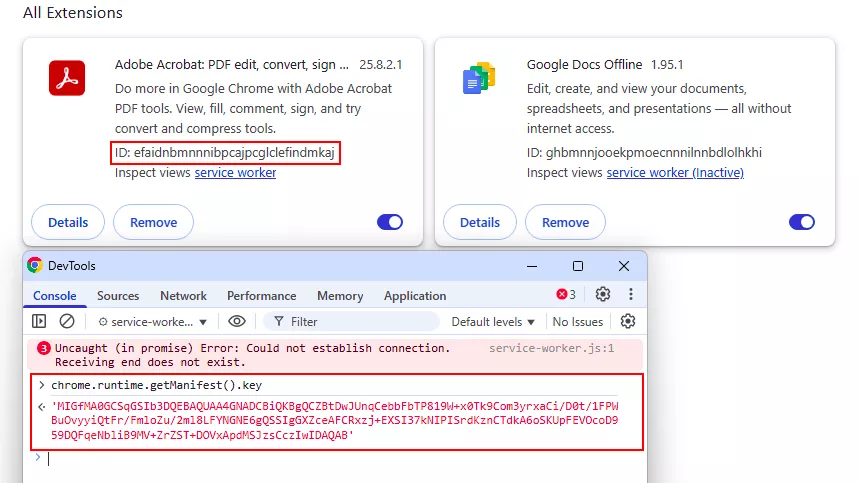

Процедура включает вычисление идентификатора желаемого расширения, извлечение секретного ключа подписи из ресурсов браузера и создание валидных проверочных кодов. После выполнения этих шагов изменение настроек позволяет браузеру запускать неавторизованное расширение при запуске без необходимости использования командной строки или загрузки расширений из интернет-магазина Chrome.

Эксперты рекомендуют отслеживать изменения в файлах настроек, следить за режимом разработчика и внимательно проверять подозрительные записи в реестре. Исследование выявило уязвимость в архитектуре Chromium, связанную со статическим ключом HMAC и файлами, доступными для записи. Для устранения этой проблемы необходимо усилить системные проверки или внедрить шифрование на уровне операционной системы.